테슬라는 차량의 출입을 위해 스마트폰/카드 키/KEY FOB 이렇게 3가지 키 타입을 제공했다. 블루투스를 이용한 스마트폰을 통해 자동 잠금/열림(automatic locking/unlocking)을 포함한 기능을 수행할 수 있다. 스마트폰을 가지고 차량에 다가가면 블루투스 신호를 감지하여 그대로 도어 핸들로 문을 열 수 있다. 만약 설정에서 Walk-Away Door Lock이 활성화 되어 있다면, 차에 내려서 문을 닫고 스마트폰을 가지고 차에서 멀어질 경우 자동으로 문이 잠긴다.

단거리 RFID(Radio Frequency IDentification)를 사용하는 카드 키 방식은 스마트폰 통신을 인증하기 위해 사용되며, 스마트폰 배터리가 없을 때는 카드 키를 이용하여 출입이 가능하다. KEY FOB는 앞/뒤 트렁크와 차량의 잠금/열림을 수행할 수 있다. 테슬라의 KEY FOB는 다른 제조사의 것과 달리 실제로 버튼이 있지만 겉으로 드러나있지 않다.

버튼이 보이지 않아 기능을 알기 전까지는 직관적이지 않다는 것이 단점이지만, 차량의 형상을 그대로 구현한 FOB가 주는 심미적인 만족도는 매우 높을 것이라고 생각한다. 테슬라의 차량을 구매하는 사람의 성향을 잘 반영한 것 같다는 생각도 든다. FOB 키를 차량 모델로 만든 것은 굉장히 참신한 아이디어이다.

<테슬라 모델 3 KEY FOB의 생김새와 기능>

별도 테슬라 공식 악세사리로 Passive KEY FOB를 구매할 수 있다.

<Passive KEY FOB (사진 출처 : 테슬라 공식 홈페이지)>

Passive KEY FOB는 현재 모델 3와 Y에 대해 특정 지역에서만 제공되며 약 150달러를 내고 별도 구매해야 한다. Passive KEY FOB는 핸즈 프리(Hands free) 작동으로 차량 근처에 다가가면(1m) 자동으로 도어 잠금 해제 시켜주고 차량에서 멀어지면 자동으로 도어 잠금을 해준다. 참고로 포르쉐도 파나메라, 카이엔 그리고 마칸 모델의 KEY FOB를 차량의 형태로 만들었는데 버튼 조작은 직관적으로 보이나 심미적인 효과는 테슬라의 KEY FOB가 더 나아 보인다.

<포르쉐의 KEY FOB>

KEY FOB를 사용하여 인증할 때 운전자는 차량 보안을 강화하기 위해 PIN TO DRIVE 설정을 할 수 있다. PIN TO DRIVE 설정을 하면 차량을 출발하기 전에 4자리 PIN을 입력해야 한다.

<PIN TO DRIVE의 오너스 메뉴얼 설명(상) 및 터치스크린 설정(하)>

운전자가 이 설정을 활성화 하려면 디스플레이를 통해 Controls> Safety & Secruritiy> PIN to DRIVE를 터치하여 화면의 안내에 따라 주행용 PIN을 생성해야 한다.

<2018.32.4 S/W 업데이트 항목>

이 기능은 2018년 32주차에 OTA 업데이트된 2018.32.4 S/W를 통해 추가되었다. 2018년 벨기에 대학 연구팀의 모델 S 해킹 성공 사례(릴레이 공격)에 대한 대응책 중 하나라고 보여진다.

자신이 소유한 테슬라 차량의 경험담과 정보를 공유하는 유튜버인 Tesla Joy는, SNS를 통해 테슬라 소유주가 PIN to DRIVE 기능을 사용하는지 설문 조사를 했는데 절반 이상이 사용하지 않는 것으로 나타났다. 심지어 약 20%는 그 기능이 무엇인지도 모르고 있었다. 이 유튜버는 차량 보안을 위해 PIN to DRIVE 기능을 꼭 사용할 것을 권고하는 영상을 자신의 유튜브 계정에 올려두었다.

<유튜버 TeslaJoy가 실시한 PIN to DRIVE 사용 설문 조사 결과>

릴레이 어택을 포함한 테슬라를 향한 몇 가지 보안 공격 사례를 소개해 보겠다.

<릴레이 어택 개요>

릴레이 공격을 설명하기 위해 두 가지 유사 공격 방식인 '맨 인더 미들 공격 (man-in-the-middle, MITM)'과 '리플레이 공격(replay attack)'을 알아보고 이를 릴레이 어택과 비교해 보겠다. 아래 사례는 이 두 공격 유형의 미묘한 차이를 보여준다. 각 유형의 명칭은 주요 기술의나 의도(intent)를 나타낸다; 대상기기 또는 시스템(destination device)를 악의적으로 조작(manipulate)하기 위한 정보를 가로채거나 수정하는 것을 것; 정당한 기기, 장치 또는 시스템(genuine device)을 위장(spoof) 하거나 모방(Mimic)하기 위해 훔친 정보를 재현(replay)하는 것.

l Man-in-the-middle attack(MITM) : 공격자가 원 수신처(intended recipient)에게 릴레이(relay)하기 위해 두 대상(party)들 사이에서 데이터를 가로채어 열람하고 수정하는 것이다. 전통적으로 통신 대상(genuine parties) 중 한 개가 통신(communication)을 시작한다. 예를 들어, 공격자가 당신의 장치와 서버 사이의 통신을 가로채어 메시지를 수정할 수 있다. MITM 공격은 두 대상간 통신을 제어할 수 있어, 그들이 실제로 공격자와 통신하고 있음에도 불구하고 그들끼리 통신 한다고 생각하게 할 것이다.

l Replay attack : MITM 공격과 달리, 리플레이 공격(replay attack)에서는 공격자가 메시지(예. authentication message)의 내용을 훔쳐 원 수신처(intended recipient)에게 전송한다. 예를 들어, 공격자가 당신이 사용하는 원격 장치로부터 신호를 캡쳐하여 차량의 문을 열 수 있고, 그것을 저장해 두었다가 다음에 또 사용(즉, replay the message)할 수 있다. 또 다른 예는 네트워크 사용자로 부터 보내진 승인(credentials)을 공격자가 가로채어 host를 하거나 서버에 접근하기 위해 reuse를 하여, host를 혼란스럽게 하여 공격자- 원 수신처간 신규 세션을 생성하는 것이다.

이와 대조적으로, 릴레이 공격에서는 공격자가 두 대상들 사이의 통신을 가로채지만 그것을 열람하거나 악의적으로 조작(manipulate)하지 않고 다른 장치로 전달(relay)한다. 예를 들어, 공격자는 당신의 KEY FOB로 부터 라디오 신호를 캡쳐하여 공범자(accomplice)에게 보내 차량의 문을 열 수 있도록 한다. MITM과 릴레이 공격의 주요 차이점은, 릴레이 공격은 송신자도 수신자도 둘 사이의 어떤 통신도 필요로 하지 않는다는 것이다. 어떤 경우에는 공격자가 메시지를 수정하기도 하나 보통은 오직 신호를 증폭(amplifying)하는 것까지만 한다. 또한, 신호를 받아 다시 전달하는 것도 릴레이에 해당한다.

릴레이 공격의 주요 3 가지 사례는 다음과 같다.

- 차량 릴레이 공격

- SMB(Server Message Block) 릴레이 공격

- 비접촉 카드 공격

이 중 차량 릴레이 공격에 대해 알아보겠다. 차량이 대상일 때, 릴레이 공격은 relay thefts, wireless key fob hacks 또는 SARAs(Signal Amplification Relay Attacks) 등으로 불린다. SARAs에서는, 공격자는 다음을 위해 signal booster를 사용한다.

l 공범(accomplice)들 사이에 전달(relay)되는 라디오 신호의 거리(range)를 증폭시켜 공격자들이 더 많은 기동성(maneuverability)을 가지게 됨

l KEY FOB가 더 가까운 거리에 있다고(실제로 그렇지 않음) 차량이 잘못 인지하도록 함.

구체적인 통계 수치는 없지만 차량 제조사와 사이버보안 전문가는 차량 릴레이 공격이 증가하고 있다고 주장한다. 영국의 차량 트래킹 회사인 트래커(Tracker)는 "2017년에 도난 당한 차량 중 우리 회사가 찾아낸 차량의 80%는 운전자의 키 없이 도난이 됐던 것으로 나타났다."고 바락혔다. 미국에서 2016년에 765,484대의 차량이 도난 당했는데 제조사와 모델이 기록되어 있지 않아 그 중 몇 대가 keyless 차량이었는지 파악이 어렵다.

차량에 대한 릴레이 공격의 위험성은 2011년으로 거슬러 올라가는데, 당시 스위스 연구진들이 10대의 keyless 차량을 해킹하는데 성공했다고 밝혔다. 당시 보안 전문가들은 범죄 위험으로 부터의 리스크는 적다고 판단했으나, 오늘날의 분석은 다르다. 공격을 하기 위한 장치들은 이베이나 아마존에서도 쉽고 싸게 구할 수 있다.

전통적인 차량의 키는 이제 KEY FOB로 대체되었다. KEY FOB는 송신기(transmitter) 역할을 하여 315 MHz 정도의 주파수에서 작동하여 암호화된 RFID 라디오 신호를 주고 받는다. 차량의 안테나 역시 암호화된 라디오 신호를 주고 받을 수 있고, 어떤 차는 블루투스나 NFC를 사용하여 스마트폰과 차량 사이에 서 신호를 릴레이 한다. 어떤 차량은 KEY FOB로 차량의 시동까지 걸 수 있고 (Remote Keyless ignition system), 어떤 차량은 단지 차량 출입(remote keyless entry system)하는데만 사용한다.

KEY FOB는 해당 차량으로 부터 송출되는 신호를 항상 감지하고 있지만 차량의 안테나가 신호를 감지하고 자동으로 차량을 언락(unlock)하기 위해서는 꽤 가까이에 다가가야 한다. 하지만 공격자들은 신호 증폭 장치를 사용하여 KEY FOB의 신호를 차량이 감지할 수 있는 정상 범위를 넘어서게 한다. 그리고 신호를 가로채고 차량 근처에 위치한 공격 장치로 전송한다. 이 장치는 문을 열라는 신호를 보내 차량의 문을 열 수 있다.

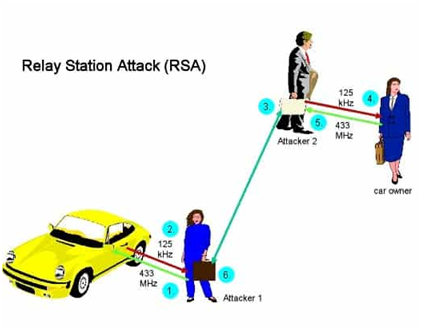

KEY FOB는 Proximity(근처의, 가까운) KEY라고 불리기도 하는데 차량의 소유주가 차량 근처에 있을 때 작동하기 때문이다. Jalopnik의 보도에 의하면 중국 보안 업체인 Qihoo 360이 고작 $22로 두 개의 라디오 장치를 만들어서 차량의 실제 KEY FOB를 위장(Spoof)하여 차량이 근처에 KEY FOB가 있다고 판단하게 만든적이 있다. 이 실험에서, 신호를 기록하고 그것을 낮은 주파수로 발송하여 거리를 1,000피트(약 305미터)까지 확장시킬 수 있었다. 이는 릴레이 스테이션 공격(그림25)이라고 하는데, 다음과 같은 순서로 진행된다.

<릴레이 스테이션 공격 순서>

① 공격자1이 신호를 차량에 보내고 KEY FOB인척 가장한다

② 차량은 이에 대한 응답으로 인증 요청을 함(request for authentication)

③ 이 신호는 실제 KEY FOB를 가지고 있는 차량 운전자 근처에 있는(스테이션) 공격자2에게 전달된다.

④ 공격자2는 이 신호를 실제 KEY FOB에 전달한다.

⑤ 실제 KEY FOB가 이 인증요청에 응한다.(credential)

⑥ 공격자2가 인증 신호를 공격자1에게 전달하여 차량을 unlock한다.

이러한 순서로 진행하는 릴레이 공격은 아래 영상에서도 확인해볼 수 있다.

<테슬라 모델 S 릴레이 공격 사례>

KEY FOB는 차량을 언락하고 이모빌라이저를 해제하기 위해 암호화된 코드를 사용한다. 하지만 초창기 모델 S의 암호화 작업이 충분히 강건하지 못했다. 2018년 벨기에 KU Leuven 대학 연구팀은 상대적으로 약한 40비트 ciper(암호 알고리즘)가 적용된 모델 S의 FOB를 쉽게 깨트릴 수 있는 방법을 찾았다. 고작 1.6초 밖에 걸리지 않았다. 어떤 KEY FOB에서든 2개의 코드만 얻어내면 그들은 차를 언락시킬 수 있는 모든 암호화된 코드를 얻어낼 수 있었다. 그리고 그들은 모든 가능한 코드를 조합하여 6테라 바이트의 거대한 '키 매칭 테이블(pre-computed key)'을 리스트업 할 수 있었다.

쉽게 구할 수 있는 하드웨어를 이용하여, 해커들은 3피트내에서 원격으로 테슬라 FOB를 공격할 수 있었다. 그리고 '키 매칭 테이블(pre-computed key)'에 있는 코드에 대한 요청에 응답하도록 KEY FOB를 위장(Spoof)할 수 있었다.

테슬라는 연구팀이 보안 결함을 찾아내고 수정한 대가로 $10,000 상당의 버그 바운티(bug bounty, 보안취약점신고제)를 지불했다. 그리고 테슬라는 KEY FOB를 40비트에서 80비트로 업그레이드를 했다. 취약성을 오랜 시간 평했고, 제안된 개선 사항 역시 엄격하게 테스트 받고 제조 과정에 적용되었다. 이 모든게 많은 시간이 걸렸다. 대상이 되는 모델은 2018년 6월 이전 판매된 테슬라 모델 S이고, 테슬라는 KEY FOB 업그레이드 뿐 아니라 dashboard PIN 코드 옵션(PIN to DRIVE)을 추가하여 차량을 출발시키기 위해 생성된 4자리 코드를 입력하도록 했다.

1년 뒤, 같은 연구팀은 또 한번 해킹에 성공했다. 이번에는 테슬라가 업데이트한 새로운 KEY FOB도 마찬가지로 해킹이 되었다. 애틀란타에서 열린 Cyptographic Hardware and Embedded Systems 컨퍼런스에서, 벨기에 KU Leuven 대학의 연구진은 모델 S KEY FOB의 암호를 깰 수 있는 능력을 개발했다고 밝혔다. 다시 한번 키 코드를 복사해서 차를 훔칠 수 있었다. 연구진은 새로운 공격은 이전것 보다 거리(radio range)의 제약이 있고, 시간도 몇 초는 더 걸렸다고 이야기했다. 그리고 1년 전과 같은 풀 어택(full attack)을 하지는 않았다고 밝혔다. 그들은 단지 그것이 가능한 것만 증명해냈고, 그들의 연구 결과는 테슬라가 해커들이 이 기술을 악용할 가능성을 인지하게 만들고 OTA로 다시 개선을 해야하도록 이끌 것이라고 밝혔다.

테슬라의 KEY FOB는 Pektron이라는 회사에서 만들었는데 연구진은 이 KEY FOB의 취약성은 암호를 깨기 위해 필요한 시간을 대폭 줄여주는 컨피규레이션 버그(configuration bug)로 요약된다고 말했다. 테슬라와 Pektron이 40비트 암호화를 80비트 암호화로 업그레이드 했음에도 불구하고, 이 버그는 해커들이 단순하게 두 개의 40비트 짜리로 쪼갤 수 있도록 했다. 이러한 숏컷(shortcut)은 키를 찾아내는 것을 단 지 2 배로만 어렵게 만든다. 해당 접근 방법을 통해 실제 2^20 배의 KEY 종류 증가에도 불구하고 2배의 KEY를 찾아내는 연산을 통해 KEY를 찾을 수 있다. 연구진은 "새로운 KEY FOB는 첫 번째것 보다는 보안 상태가 좋았지만 두 배의 리소스만 있으면 우린 여전히 복사에 성공할 수 있었다."고 말했다.

테슬라 소유주들에게 좋은 소식은 2018년 최초 공격 당시와는 달리 H/W 교체가 아니라 S/W 업데이트를 통해 새로운 공격을 막을 수 있다는 것이다. 당시에는 테슬라 차량의 보안 업데이트 진행 뿐 아니라 새로운 KEY FOB을 구매해야 했다. 또한, 테슬라는 보안을 강화하기 위해 운전자가 시동을 걸기 위해 PIN 코드를 입력해야 하는 기능을 추가로 업데이트하였다. 1년 뒤 재공격에 성공한 사례에 대해서 테슬라는 다시 한번 keyless entry module에 대한 보안 업데이트를 해야 한다. 하지만 컨피규레이션(configuration)만 바꾸는 방식으로, 이 모듈에서 KEY FOB로 wirelessly하게 진행할 수 있다. 연구진은 "이 방식(OTA)은 엄청나다. 기존까지 다른 어떤 제조사도 시도해 보지 못한 방식이다. 적어도 공개적으로."고 전했다.

테슬라의 대변인은 키 복제 기술이 차량 도난에 사용된 증거는 발견된 것이 없다고 언론에 밝혔다. 또한,

"차량의 모든 도난 유형을 막을 순 없지만 테슬라는 보안 강화를 했다(PIN to DRIVE같은). OTA(2019.32)를 통해 연구팀의 결과를 반영했고 일부 모델S 소유자들은 차에서 2분 내로 FOB를 업데이트 할 수 있었다. 테슬라는 이러한 대응이 다른 OEM들은 못하는 방식이라 말했다. 차량의 보안과 KEY FOB의 보안 성능을 OTA로 업그레이드하는 것 말이다." 라고 말했다.

KU Leuven이 실시한 최초 KEY FOB 공격에서는 몇 개의 Proxmark and Yard Stick One radios(주파수 거리 증폭을 위한 장치)와 주차된 테슬라 차량으로부터 주파수 신호를 받기 위해 Raspberry Pi minicomputer 를 사용했다. 그렇게 소유주의 KEY FOB와 차량간 통신을 스풉(spoof)하는데 성공했다. KEY FOB의 반응에서 암호(encryption)를 기록하고 깨기 위해, FOB의 cryptographic key(암호화 키)를 2초 이내에 찾아내어(derive)하여 차를 unlock 하고 운전할 수 있었다. 영상을 확인해 보자.

업데이트된 공격은 근본적으로 같은 방식이었으나 3~4 초가 더 소요되었다. 또한 KEY FOB의 lower frequency radio를 타겟으로 하여 공격자가 차량에 더 가까이 다가가야만 했다. 하지만 더 큰 안테나와 더 강력한 증폭과 전력으로 그 한계를 낮추는데 성공했다. 연구진은 "extend the range할 수 있는 방법은 항상 있다."고 말했다.

2018년에 실시한 공격은 KEY FOB에 전송될 수 있는 모든 가능한 코드를 바탕으로 한 수십억개의 조합을 사전 계산/도출(pre-computing)해야 했다. 새로운 공격은 이러한 조합을 두 번 해야 했는데 한 번에 수 주(week)의 시간이 소요된다. 테슬라는 그럼에도 불구하고 이 연구진에게 버그 바운티(Bug bounty)로 $5,000 를 수여했다.

KEY FOB 복제 공격이 처음 세상에 알려졌을 때, 테슬라는 차량에 GPS 추적 장치가 있어 도둑을 색출할 수 있다고 주장했다. 하지만 그러한 기능에도 불구하고 Keyless entry hack을 통해 차량을 훔친 사람들이 있었는데, 그들 중 최소 두 명은 감시 카메라에 찍혔다.

이러한 공격은 테슬라만의 문제는 아니라고 연구진은 경고했다. KU Leuven 대학은 테슬라 말고도 다양한 제조사의 많은 차량에 대해 릴레이 공격을 성공했다. 대부분의 자동차 OEM은 Keyless entry H/W를 다른 업체로 부터 공급 받는데, 부품에 대한 결함에 대해 일일이 평가할 여력이 대부분 없을 것이다. 그렇기 때문에 OTA의 중요성이 강조되고 있다.

<보안 관련 추가적인 리던던시>

추가적인 리던던시를 확보하기 위해 KEY FOB가 사용 가능 범위 안에 있지만 5분 동안 차량이 사용되지 않을 경우 KEY FOB의 기능을 해제시킨다. 그렇게 되면 차량을 Passive하게 잠금 또는 언락 시킬 수 없다. KEY FOB를 흔들거나 버튼을 누르면 다시 활성화 시킬 수 있다.

보안 전문 업체 Pen Test Partners의 창립자인 켄 문로(Ken Munro)는 테슬라가 처음 오류 수정에 실패한 것은 '손바닥으로 얼굴 가리기'와 같다고 말했다. 충분한 검증없이 빨리 고치지 말라는 교훈을 지적한다. 그렇다고 테슬라의 OTA능력을 간과하면 안된다고도 강조했다. 이것은 또 다른 이야기이고, 굉장한 성과이고 보안에 있어 굉장한 보너스라고 말했다. 그는 "테슬라는 모든 옳은 일을 한다. 연구자들을 혁신하고 격려하고 도움을 주고 문제를 빨리해결할 수 있다. 또 첨단 기술의 혁신으로 인한 이득과 보안이 지켜지지 않았을 때의 출혈은 한 끗 차이라는 것을 알아야 한다고 주장했다.

<기타 테슬라를 향한 공격 사례>

- 모빌아이의 카메라 EyeQ3

McAfee advanced threat research팀은 18개월간의 연구 결과 끝에, HW1.0을 장착한 2016년형 모델 S/X을 자동으로 50mph 이상 급가속 시킬 수 있는 방법을 찾아냈다. 테슬라는 만약 forthcoming Pwn2Own initiative 해커들이 모델3의 multiple layer의 보안을 뚫고 차량을 완전히 제어할 수 있다면 50만 달러를 버그 바운티로 제공하겠다고 밝힌바 있다. 모델 S/X를 해킹한 연구진이 있는데 이런 말을 하는게 좀 이상했다. 아니나 다를까, 그것은 그렇게 간단한 것이 아니었다. 당시 공격을 당한 것은 테슬라의 HW1.0이 아니라 모빌아이의 카메라 EyeQ3였다.

McAfee의 Advanced threat research 팀장인 Steve Povolny와 연구원 Shivangee는 "adversarial 머신러닝' 방법(aka 모델 해킹)을 하는 것이 얼마나 쉬운지 알아보기 위해 HW1.0(모빌아이)이 장착된 테슬라 차량을 사용했다. 테슬라 차량이 자율주행 모드 중에 도로의 각종 사인을 인식하는데 있어 카메라에서 받은 데이터에만 의존하지 않는다는 것은 분명히 해야한다. 하지만, 연구진이 해킹을 하는데는 2인치 비닐 테이프만으로 충분했다. 제한 속도 사인에 35라고 적힌 부분에 테이프를 길게 붙여 85로 보이게끔 만들었다. 놀랍게도 모델 S/X 차량이 반복해서 이 숫자를 85로 인식하는 것을 확인했다.

이러한 문제에 대해 테슬라는 별다른 대응을 하지 않았다. 모빌아이 관계자는 도로 사인을 인위적으로 조작한 것은 인간의 눈 역시 혼란스럽게 할 수 있는 것이기 때문에 Adversarial attack으로 보지 않는다고 말했다. 이 카메라는 자율주행을 하기 위한 것이 아니라 규제 당국이 만든 교통 사인 폰트를 인식하여 운전자를 보조하기 위함이라고 강조했다. 하지만, 크라우드소싱맵핑 등을 통해서 이러한 예외 상황에 대해서도 대응할 수 있게 할 것이라고도 언급했다.

- 모델 S에 대한 중국 보안 업체의 공격

중국의 Tecent Keen Security Lab에서도 모델 S를 가지고 실험을 하였다. 이들은 세 가지를 발견하였는데 첫째는 오토 와이퍼 시스템의 오작동이다. 오토 와이퍼는 테슬라의 카메라가 강수 상황을 인식하여 자동으로 와이퍼를 작동해주는 시스템이다. 이 업체는 테슬라를 실험실에 정차시키고 전방에 모니터를 통해 원형 모양이 가득한 영상을 틀었는데 그 일부를 물방울로 인식했는지 갑자기 와이퍼를 작동시켰다.

두번 째는 차로를 변경시키는 것이었다. 연구진은 차서 옆에 interference 스티커를 붙여 놨을 때, 오토파일럿이 이것을 인지하고 비정상적인 조향을 하여 주행 차로를 변경하는 것을 확인했다.

마지막 실험은 게임패드로 차량을 주행할 수 있는 해킹이었다. 오토파일럿 시스템을 작동시키지 않았는데도 게임 패드로 차량의 조향이 가능했다.

테슬라는 이 세가지 실험에 대해 모드 피드백을 주었다. 오토 와이퍼 실험에 대해서는 '주행 중인 차량 앞에 모니터를 가져다 두는 것'은 현실 세계에서 일어날 수 없는 상황이라고 못밖았다. 더욱이, 오너스메뉴얼에 오토 와이퍼는 베타 버전이라는 것을 명시하였고, 운전자가 원하면 언제든지 수동 모드로 바꿀 수 있기 때문에 문제 될 것이 전혀 없다는 입장이다.

자동으로 차로를 변경하는 것에 대해서, 오토파일럿은 운전자가 언제든 빠르게 오버라이드할 수 있고, 또 운전자는 그럴 수 있는 준비가 돼있어야 하기 때문에 역시 문제가 되지 않는다고 주장했다.

세번 째는 앞의 두 사례와는 달리 취약점에 해당될 수 있음을 인정하는 것 같았지만 2017년, 2018년 업데이트를 통해 이 문제를 해결했다고 밝혔다. 그리고 수년간 실도로에서 사용자와 이와 같은 컴플레인을 한 경우는 단 한번도 없었다고 테슬라는 주장했다.